20 Ottobre 2021

Utenti del software Dike presi di mira da una campagna phishing

Descrizione e potenziali impatti

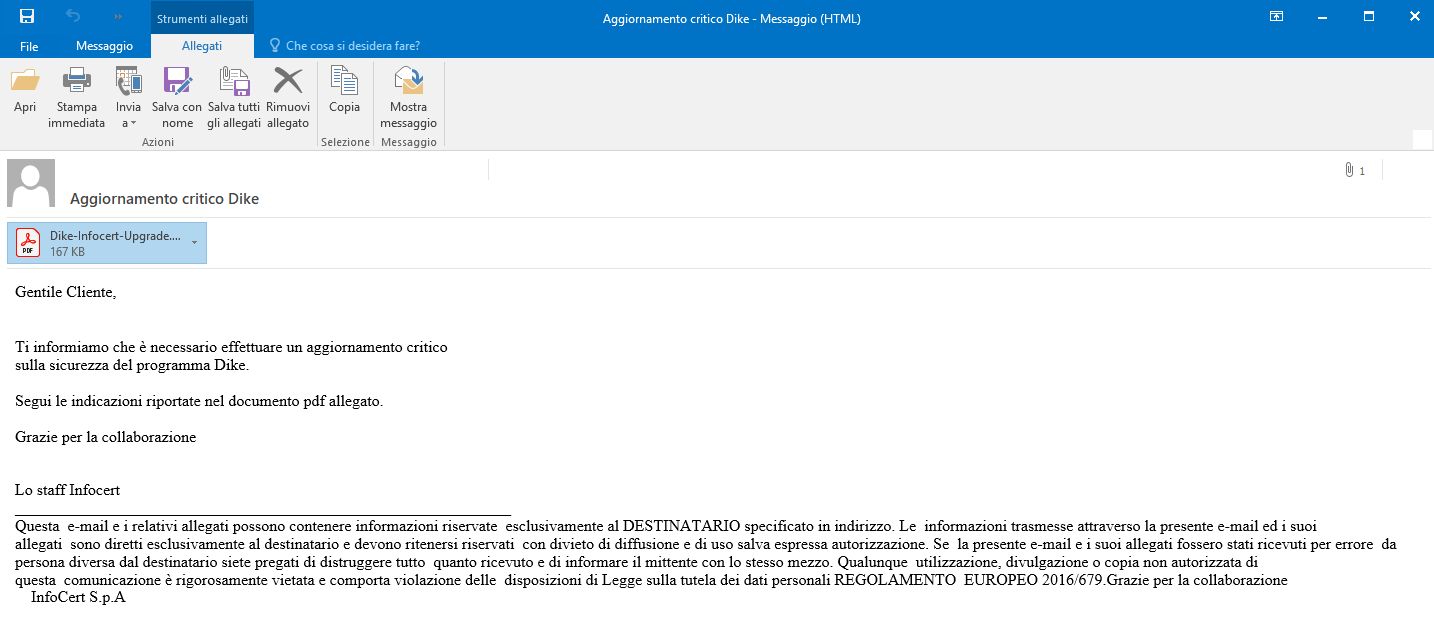

Il CSIRT (Agenzia per la Cybersicurezza Nazionale) ha comunicato che dalle attività di monitoraggio è stata individuata una campagna di phishing attualmente in corso e volta alla distribuzione di un allegato “.PDF” il cui testo esorta la vittima ad effettuare quanto prima l’aggiornamento del software DIKE - noto tool di firma digitale – tramite un apposito pacchetto di installazione Windows “.MSI” reperibile all’URL presente all’interno dello stesso documento:

Figura 1 - Email di Phishing

Figura 2 - Contenuto file PDF

L’URL propinato

hxxps[:]//infocert-dike.firstcloudit[.]com/download/aggiornamenti/Windows/Dike_Infocert_upgrade.msi

tramite il link Scarica l’aggiornamento e presente all’interno dello stesso documento, presenta un pacchetto di installazione Windows Dike_Infocert_upgrade.msi.

Qualora prelevato ed eseguito, il codice malevolo provvede all’installazione del software di controllo remoto legittimo Atera Agent, opportunamente configurato per ottenere persistenza sul sistema e monitorare il dispositivo target.

Azioni di Mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le email ricevute e attivando le seguenti misure aggiuntive:- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing;

- diffidare dalle comunicazioni inattese, prestando sempre attenzione agli URL che si intende visitare.

Richiedi informazioni